نحن لا ندعو لتعلم وسائل الاختراق ولكن ندعو الى الحرص وتوخي الحذر وكل ما يهمنا هو الحماية من الاختراق

ومعرفة الطرق المتعددة للاختراق

كيف يتم صنع الصفحات الوهمية؟

يتم انشاء صفحات وهمية شبيه جدا بمواقع

مشهورة مثل مواقع التواصل الاجتماعي او مواقع البريد الالكتروني ثم يتم التسويق

لهذه الصفحات بشتى الوسائل، او ارسالها للأخرين عن طريق البريد الالكتروني والغرض من ذلك

هو خداع المستخدمين وتضليلهم بهذه الصفحات ومن ثم سرقة بيانات المستخدمين والتلاعب

بها

ولنجرب اليه صنع صفحة وهمية

افتح موقع الفيسبوك (يفضل استخدام الواجهة

الانجليزية لصفحة الفيس بوك كما بالشكل التالي)

ملاحظه:

(اذا كنت تستخدم متصفح الانترنت اكسبلورر من قائمة عرض ثم المصدر (view-->source

(اذا كنت تستخدم متصفح موزيلا فايرفوكس قائمة أدوات ثم مطور وب ثم مصدر الصفحة )

( اذا كنت تستخدم متصفح جوجل كروم قائمة أدوات ثم عرض المصدر)

ستظهر لك نافذة جديدة اضغط ctrl+a من لوحة المفاتيح لتحديد الكل ثم اختر ctrl+c من لوحة المفاتيح لنسخ النص

ثم افتح برنامج المفكرة لديك start--> notepad

الصق النص الذي تم نسخه الى برنامج المفكرة

وذلك بالضغط على ctrl+v

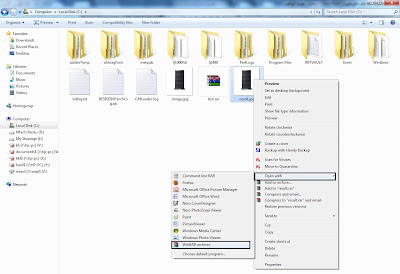

من لوحة المفاتيح، احفظ الملف باي اسم ،، المهم ان يكون الملف امتداده html مثلا test.html

الان افتح الملف ، ستجد بان صفحة الفيس

امامك وهذا ما يقوم به الهكرز

نريد ان نعرف كيف يتم الاختراق

وسرقة الايميل؟

يتم رفع الصفحة الوهمية السابقة على موقع

استضافة (موقع انترنت) ويتم رفع ملف نصي بجانبها ويتم اضافة كود صغير في ملف الصفحة الوهمية السابقة بحيث انه كل ما تم اضافة ايميل

وكلمة سر ثم الضغط على زر log in يتم تخزين هذه المعلومات في الملف النصي التابع للمخترق

وبهذا يستطيع الهاكرز سرقة بياناتك واختراق صفحتك او بريدك الالكتروني

وبهذا يستطيع الهاكرز سرقة بياناتك واختراق صفحتك او بريدك الالكتروني